I forbindelse med sikkerhetsmåneden oktober, har vi i iqonic satt søkelys på at våre kunder sikrer sine skyløsninger på best mulig måte. Etter vår introduksjon av sikkerhetskonsepter i Microsoft 365, fortsetter vi med en grundigere artikkel rundt begrepet, Zero Trust. Vi ser på de seks pilarene i Zero Trust og hvordan iqonic kan hjelpe deg med implementasjon av Microsoft sin teknologi. Vi tilbyr en omfattende sikkerhetspakke som ikke bare lar deg sikre dine ansattes klienter og data, men også andre deler av IT-infrastrukturen din uten å ofre for mye av brukeropplevelsen.

De seks pilarene i Zero Trust og hvordan Microsoft og iqonic hjelper til med å implementere beste praksis rundt sikkerhet.

Microsoft identifiserer seks pilarer i sin Zero Trust-tilnærming, og tilbyr omfattende funksjonalitet for å sikre implementasjonen av hver og en av disse.

1. Identitet

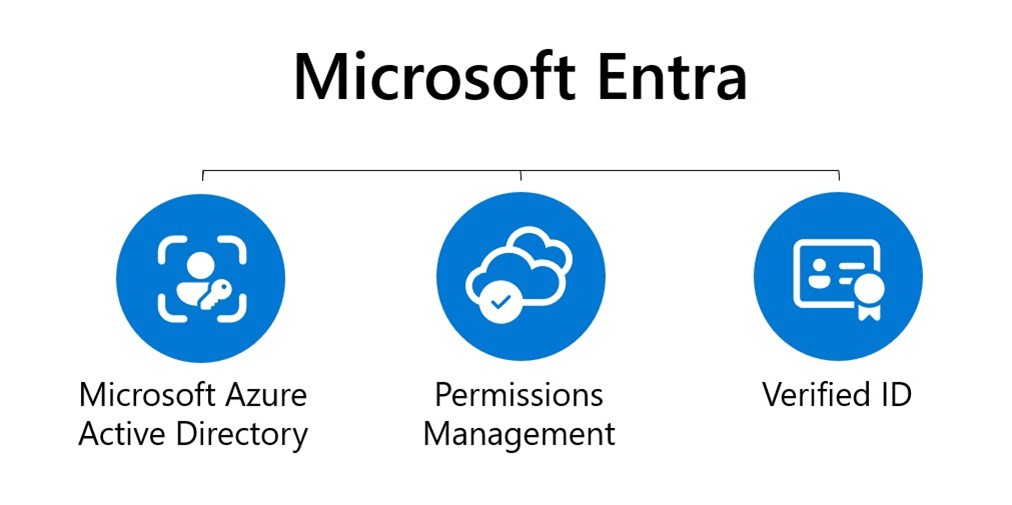

Hver interaksjon med data eller et system, starter med identifisering av identiteten til brukeren, et annet system eller en enhet som prøver å få tilgang til den sikrede ressursen. Identitet er derfor den første pilaren, og må være sikker til enhver tid. For å sikre identiteten til brukere og systemer har Microsoft introdusert en ny linje med identitets- og tilgangsløsninger – Microsoft Entra. Entra gir deg verktøyene for å holde identiteten til bedriften din sikker. Et av de mest kjente funksjonene i Microsoft Entra er Azure Active Directory. Entra gjør det mulig å implementere sikkerhetsverktøy som multifaktorautentisering og rollebasert tilgang ut ifra «Minst privilegert tilgang»-prinsippet.

2. Enhet

Foruten identiteten, inkluderer enhver interaksjon også en enhet, for eksempel en bærbar PC, en mobiltelefon eller en server som interaksjonen startes fra. Og siden ansatte enten bruker sine egne enheter for å få tilgang til bedriftsdata eller bruker bedriftsenheter for å få tilgang til private data, kan du ikke anta at enheten som prøver å få tilgang, ikke er kompromittert. Det er derfor avgjørende å overvåke enhetens helse og samsvar til enhver tid. Med introduksjonen av Microsoft Defender for Endpoint har du et sterkt verktøy til rådighet for å sikre at enhetene som får tilgang til dataene dine er kompatible i henhold til de reglene du angir. Microsoft har utviklet og inkludert kraftige verktøy i Defender for Endpoint. For eksempel er programvarelagerkontroll av hver enhet kombinert med aktive monitorer for sårbarheter i den mest brukte programvaren eller en enhetskontroll. Microsoft Defender for Endpoint kan administrer Windows, MacOS og mobile enheter, som er eid av virksomheten eller den enkelte ansatte.

3. Applikasjoner

“Det finnes en app for det!” er en setning vi alle hører, hele tiden. Dette gjelder ikke lenger bare mobile enheter, men også på PC Arbeidsstasjoner og MacBooks. Alle apper lover et løft i produktiviteten, og for det trenger de tilgang til data. Å kjenne disse datastrømmene og å ha muligheter til å administrere dem er avgjørende for enhver bedrift som ønsker å implementere tilfredsstillende datasikkerhet. Tilgangskontroll kan administreres gjennom Azure Active Directory, men Microsoft tilbyr også Microsoft Defender for Cloud Apps, en løsning som analyserer dataflyt og lar kunder analysere og kontrollere dataflyten til sky apper.

4. Nettverk

Siden verden har blitt mer og mer tilkoblet, har enheter og dermed bedriftsapplikasjoner tilgang til flere forskjellige nettverk. For å identifisere trusler, kan sanntidsanalyse av bruker- og enhetsatferd brukes. Ytterligere sikkerhetstiltak som nettverkssegmentering sammen med trusseldeteksjon og forebyggingsverktøy reduserer angrepsoverflaten til et selskap, og reduserer de negative effektene av et brudd. Microsoft tilbyr et bredt spekter av tjenester for nettverkssikkerhet, fra Azure-brannmurer til Microsoft Defender for Endpoint og avanserte løsninger som Azure Sentinel.

5. Infrastruktur

Summen av alle elementene i det digitale domenet til en virksomhet regnes i dag som IT infrastruktur i sammenheng med Zero Trust-modellen. Det spenner fra lokale servere til skybaserte virtuelle maskiner, og selv i de mest moderne “Cloud Native” selskapene eksisterer fortsatt en viss infrastruktur.

Nøkkelen for å sikre disse tjenestene er å administrere konfigurasjonene og implementere konsistente oppdateringsprosesser. Microsoft Endpoint Manager og Microsoft Defender for Endpoint inneholder verktøyene som er nødvendige for å administrere og overvåke konfigurasjonene til servere, samtidig som de gir innsikt i risikonivået.

6. Data

Fordi Zero Trust antar at et brudd allerede har skjedd, er datasikkerhet den høyeste prioriteten. Men for å nå et høyt nivå av datasikkerhet må datamengdene forståes, slik at sikkerhetstiltak kan implementeres uten å påvirke produktiviteten til selskapet. Retningslinjer for databruk, som delingsregler med eksterne partnere sammen med sanntidsovervåking, kan forhindre deling av sensitive data og filer. Grunnleggende sikkerhetstiltak som kryptering “i hvile” og “under transport” bør implementeres som standard.

Ovennevnte lister opp de seks elementene Microsoft identifiserte som relevante i deres Zero Trust-modell og noen av de mange tjenestene og produktene Microsoft tilbyr for å sikre hver av dem. Mange av disse tjenestene og produktene er allerede inkludert i Microsoft 365 Business Premium-lisensen, som iqonic anbefaler som et minimum. Noen mer avanserte produkter som Microsoft Defender for Cloud Apps krever en Enterprise-lisens, eller kan kjøpes på forbruksbasis, som Azure Sentinel.

Andre Zero Trust modeller

Zero Trust-modellen er ikke bare tatt i bruk av Microsoft. Selv om Microsoft er en av de globale aktørene i IT-bransjen som investerer mest for å gjøre det mulig for sine kunder å ta i bruk denne avanserte sikkerhetsmodellen.

American Cyber Information Security Agency (CISA) har utviklet en lignende modell som et utkast og vil trolig gi ut en endelig versjon i 2022. CISA – Zero Trust-modellen inneholder kun fem elementer, fordi elementene «Nettverk» og «Infrastruktur» er slått sammen til “Nettverk / Miljø”. Ellers er de to modellene ganske like, CISA-modellen er selvsagt mer orientert mot adopsjon av amerikanske myndighetsorganer. Her kan du lese mer om CISA modellen.

Google har også utviklet sin egen versjon av Zero Trust-sikkerhetsmodellen og bruker begrepene Zero Trust og “BeyoundCorp” for å definere deres tilnærming. Mens de grunnleggende elementene som Identitet og Enhet er de samme som i Microsofts tilnærming. Noen elementer er dog forskjellige fordi Googles tjenester er strukturert på en litt annen måte og har et annet fokus. Hovedprinsippene er minst privilegert tilgang og antar at brudd alltid er tilstede noe som ligger til grunn for en hver Zero Trust-modell. Her kan du lese mer om Google sin Zero Trust modell.

Hvordan kan iqonic hjelpe din virksomhet med Zero Trust

iqonic har bred erfaring innen implementasjon av Zero Ttrust. Vi diskuterer gjerne dine sikkerhetsutfordringer og hjelper deg i gang med din virksomhet sitt Zero Trust løp.